В принципе, вся основная функциональность CISCO PIX FIREWALL отражена в его STARTUP WIZARD'е :

Этот мастер (Wizard) имеет всего девять окошек, из которых три - просто пустые приветствия, а в шести окошках (любое из которых можно пропустить, не заполняя) задаются основные его режимы работы. По большому счету, чтобы понять для чего нужен CISCO PIX FIREWALL ничего больше просмотра его STARTUP WIZARD'a и не нужно.

Но сначала как зайти в CISCO PIX FIREWALL.

Если же вы уже успешно вошли в STARTUP WIZARD, посмотрим, что там предлагается сделать.

Первое окошко - приветствие, на нем останавливаться не будем. Во втором окошке нам предлагают сбросить все настройки и вернуться к заводским установкам. И вот, наконец, первое смысловое окошко:

В верхней части мы можем задать имя нашего устройства для провайдера интернета (как нам подсказывают это будет необходимо, если провайдер дает нашей подсети адрес по DHCP). В нижней части мы можем переопределить пароль. Вот и все, идем дальше.

Второе смысловое окошко уже чуть интереснее - в нем нам предлагают выбрать, каким именно образом мы подключены к провайдеру интернета, т.е. к внешней сети.

Конечно, нас еще раз предупреждают, что если мы выбираем DHCP или PPPoE, то мы должны быть уверены, что внешние силы (провайдер) поддерживают именно этот режим связи с нашей сетью. Скорость, кстати, тут выбрать не удастся - всегда будет 10, но этого вполне достаточно, вряд-ли полоса пропускания с интернетом даже у вашего провайдера больше.

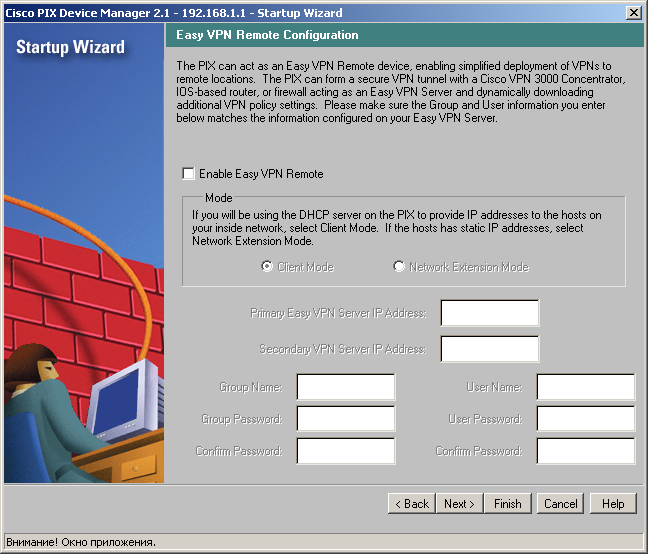

И вот наконец, первое функциональное окошко. В нем настраивается VPN - другими словами шифрованные тоннели с другими устройствами CISCO или с WINDOWS-системами, поддерживающими шифрованные тоннели по протоколам L2TP, PPTP, возможно поверх IPSec и т.д. Фактически, это и есть ПЕРВАЯ ОСНОВНАЯ ФУНКЦИЯ того самого CISCO PIX FIREWALL. Фактически это одна из тех трех функций, ради которой и было потрачено $500 при покупке этого хитрого устройства.

Это окошко служит началом целого большого мастера для наладки VPN, на этом мы остановимся значительно подробнее, а сейчас, чтобы не запутаться, переходим к следующему окошку.

В этом окошке конфигурируется сервер, с которого можно будет автоматическо перезагружать конфигурацию нашего CISCO PIX FIREWALL. Пока мы пропускаем эту возможность и переходим к окошку, в котором настраивается ВТОРАЯ ОСНОВАНАЯ ФУНКЦИОНАЛЬНОСТЬ нашего устройства - преобразование адресов NAT.

Это второе, из-за чего стоит приобретать это устройство. И наконец, предпоследнее окошко STARTUP WIZASD'a - в котором настраивается ТРЕТЬЯ ОСНОВНАЯ ФУНКЦИОНАЛЬНАЯ часть устройства - DHCP.

Вот собственно и все - дальше выводится приветственное окошко с предложением перейти в PDM - оболочку операционной системы этого устройства, выполненную в виде HTML странички, которая по нашим щелчкам мышки формирует команды и передает сформированные команды в CISCO PIX IOS. А надо заметить, что эта операционная система достаточно сложна. Оценить ее сложность можно посмотрев командой sh processes список исполняемых задач!

Итак подведем итоги - В STARTUP WIZARD'е мы можем определить несколько служебных параметров:

1. Пароль.

2. Имя нашего устройства для провайдера.

3. Способ подключения нашего устройства к провайдеру (StaticIP, PPPoE, DHCP)

4. URL сервера для автообновления конфигурации нашего устройства.

и сконфигурировать несколько основных функций нашего устройства:

1. VPN.

2. NAT.

3. DHCP.

)

)

|

|